Hai năm sau vụ tấn công WannaCry, một triệu máy tính vẫn còn trong vòng rủi ro

- Linh Le

Nguy cơ từ vụ rò rỉ các công cụ của Cơ quan An ninh Quốc gia Mỹ NSA vẫn còn là một điều đáng quan ngại.

Ngày này cách đây 2 năm, mã độc cực kì nguy hiểm ransomware đã phát tán khắp thế giới.

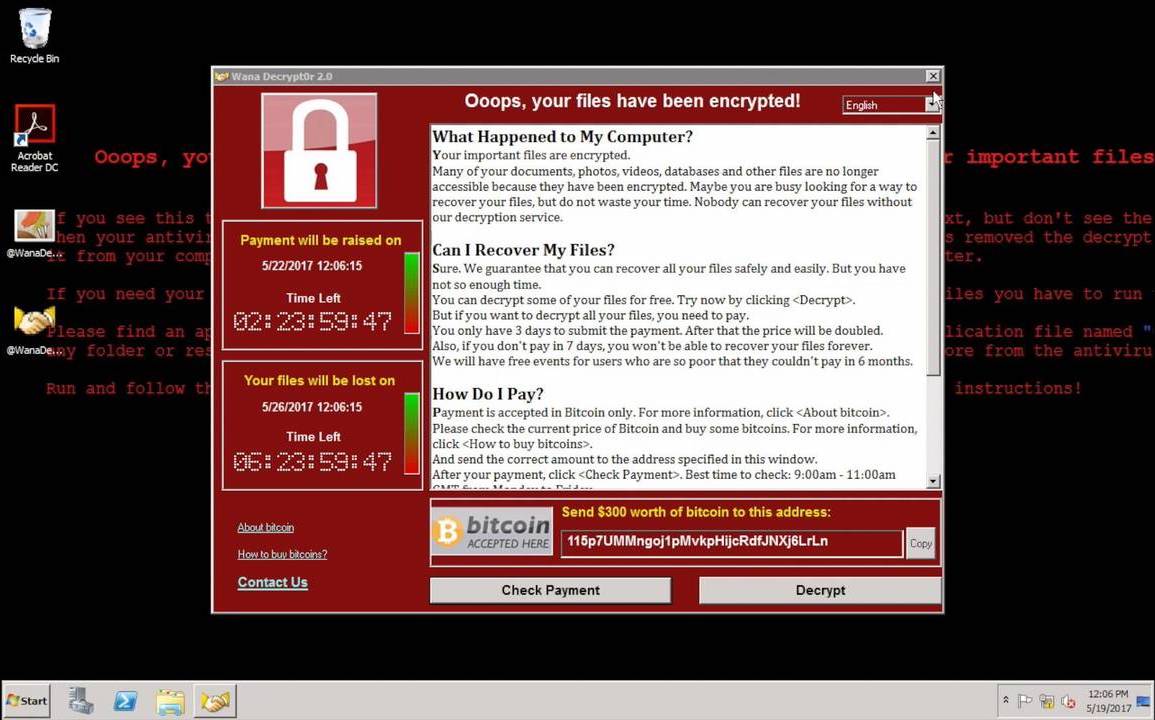

WannaCry lây lan như cháy rừng, nó đã mã hóa hàng trăm trong số hàng ngàn chiếc máy vi tính ở hơn 150 quốc gia chỉ trong vòng vài giờ. Đó là lần đầu tiên ransomware lan rộng khắp thế giới theo kiểu tấn công mạng. Nó là một phần mềm độc hại (malware) chuyên mã hóa các tệp của người dùng và yêu cầu tiền chuộc là cryptocurrency (tiền mã hóa) để mở khóa các tệp đó.

Các bệnh viện khắp nước Anh tuyên bố có một “rắc rối lớn” sau khi họ bị phần mềm này khóa hệ thống offline. Các hệ thống của chính phủ, mạng lưới tàu lửa và các công ty tư nhân cũng bị tấn công.

Các nhà nghiên cứu bảo mật đã nhanh chóng nhận ra phần mềm độc hại này lan truyền như virus máy tính, từ máy này sang máy khác và thông qua mạng bằng giao thức chia sẻ file SMB của Windows Nghi ngờ sớm đổ dồn về bộ công cụ hack công nghệ cao do Cơ quan An ninh Quốc gia phát triển. Chúng đã bị đánh cắp vài tuần trước đó và được tung lên mạng cho mọi người sử dụng.

“Đó là sự thật,” Kevin Beaumont, một nhà nghiên cứu an ninh có trụ sở tại Anh phát biểu.

“Thứ này sẽ hit các fan.”

WannaCry dựa vào công cụ bị đánh cắp từ NSA, DoublePulsar và EternalBlue để hack vào các máy tính dùng Windows và lây lan khắp mạng lưới.

Một nhóm các hacker vô danh – mà sau này được cho là làm việc cho Bắc Hàn – đã dùng những vũ khí mạng của NSA và bắt đầu những cược tấn công. Có vẻ như họ không nhận thức được vụ lan truyền này sẽ lớn đến mức nào. Các hacker đã dùng backdoor (cửa hậu) của NSA, tức DoublePulsar để tạo ra một backdoor ổn định nhằm phát tán mã độc WannaCry. Dùng chính tính năng của EternalBlue, mã độc ransomware phát tán tới từng chiếc máy tính không được vá lỗi trên hệ thống mạng.

Một hệ thống không phòng thủ trước trong mạng internet và dễ bị tổn thương là quá đủ để nó tàn phá.

Microsoft, nhận ra kẻ cắp các công cụ hack đang nhằm vào hệ thống của nó, đã phát hành các bản vá lỗi. Nhưng các khách hàng cũng như các công ty lại chậm chân trong việc vá lỗi hệ thống của họ.

Chỉ trong vài giờ ngắn ngủi, ransomware đã gây ra thiệt hại hàng tỷ đô la. Những chiếc túi bitcoin liên quan tới vụ ransomware căng phồng lên nhờ vào những nạn nhân muốn lấy lại file của mình, mà hầu hết họ thường thất bại.

Marcus Hutchins, một kỹ sư chuyên về đảo ngược phần mềm độc hại và là nhà nghiên cứu an ninh vốn dĩ đang tận hưởng kì nghỉ của mình khi cuộc tấn công diễn ra. “Tôi đã chọn một tuần lễ chết tiệt để xin nghỉ phép,” anh tweet. Đành bỏ dở kì nghỉ của mình, anh quay lại ngay với chiếc máy tính. Dùng dữ liệu từ hệ thống theo dõi phần mềm độc hại, anh đã tìm ra tính năng ngắt (kill switch) cho WannaCry, một tên miền được đính kèm với đoạn code, đoạn code mà khi anh nhập vào thì ngay lập tức thấy được hàng loạt vụ phát tán đều dừng lại. Hutchins, người từng chịu các tội danh máy tính khác vào tháng trước, đã được tung hô là người hùng vì ngăn chặn được các cuộc tấn công đang lây lan. Nhiều người đã kêu gọi khoan hồng, nếu không thể là ân xá cho những cố gắng của anh ấy.

Lòng tin vào vào các dịch vụ thông minh đã sụp đổ trong một đêm. Các nhà làm luật yêu cầu được biết NSA đã lên kế hoạch dọn dẹp cơn bão thiệt hại mà nó đã gây ra như thế nào. Nó cũng khởi nguồn một cuộc tranh luận nảy lửa về việc chính quyền lưu lại những điểm yếu để dùng chúng như các vũ khí tấn công nhằm tiến hành các cuộc giám sát hoặc tình báo như thế nào – hay khi nào chính phủ cần chỉ ra các lỗi (bug) đó cho các nhà cung cấp thấy để bắt họ sửa.

Một tháng sau, thế giới lại dốc hết sức đối phó với cuộc tấn công mạng thứ hai nhằm vào những thứ được xem là sẽ sớm trở thành chuẩn mực.

NotPetya, một ransomware khác mà các nhà nghiên cứu cũng tìm ra tính năng ngắt cho nó, đã dùng những công cụ của EternalBlue và DoublePulsar để cướp đi những gã khổng lồ ngành vận tải, siêu thị và các công ty quảng cáo, những công ty sẽ bị những cuộc tấn công làm cho điêu đứng.

Hai năm sau, nguy cơ từ vụ rò rỉ công cụ của NSA vẫn còn là một điều đáng lo ngại.

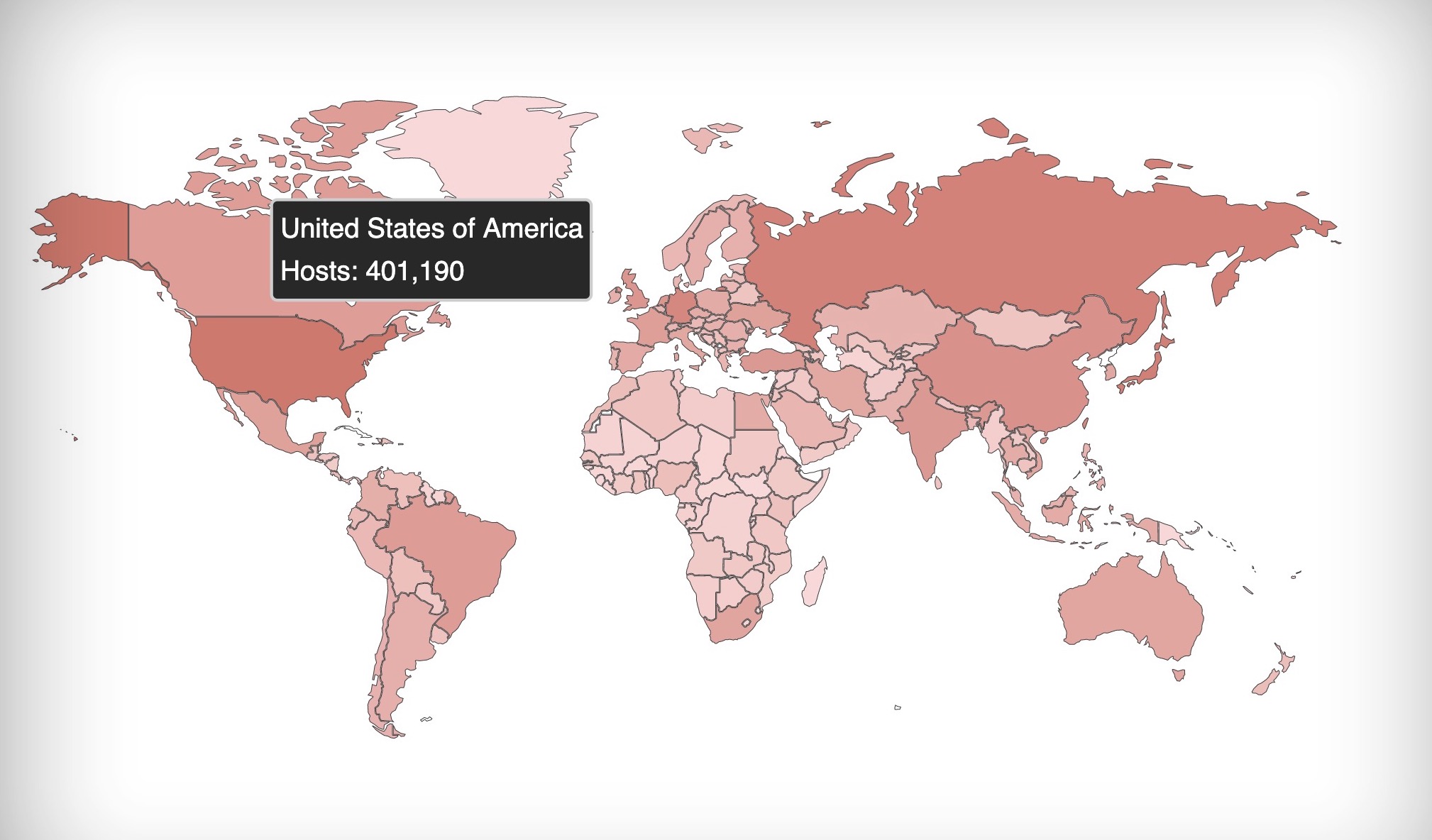

Có tới 1.7 triệu điểm truy cập đầu cuối internet vẫn có khả năng bị tấn công trước các công cụ đó theo như số liệu mới nhất. Dữ liệu từ Shodan, một cỗ máy tìm kiếm các cơ sở dữ liệu và thiết bị dễ bị tấn công, đã cho thấy con số cán mốc 1 triệu – mà hầu hết các thiết bị dễ bị tấn công là ở Mỹ. Nhưng đó chỉ là con số từ các thiết bị kết nối trực tiếp tới internet chứ chưa tính hàng triệu thiết bị có khả năng kết nối với những máy chủ bị nhiễm độc đó. Số lượng thiết bị có khả năng bị tấn công có thể còn lớn hơn rất nhiều.

Hơn 400,000 hệ thống không được bảo vệ chỉ tính riêng ở Mỹ có thể bị lợi dụng bởi các công cụ hack đã bị đánh cắp từ NSA

WannyCry tiếp tục phát tán và đôi khi vẫn lan truyền được tới các mục tiêu của mình. Beaumont nói trong một đoạn tweet hôm chủ nhật rằng ransomware vẫn đang ở trạng thái bất hoạt, không thể giải nén và bắt đầu mã hóa dữ liệu vì những lý do vẫn còn là bí ẩn.

Nhưng những công cụ không được bảo vệ của NSA, với số lượng lớn và có thể làm hại cho các máy tính dễ bị tấn công, vẫn tiếp tục được sử dụng để truyền tải các phần mềm độc hại, và lại có những nạn nhân mới.

Chỉ vài tuần trước khi thành phố Atlanta bị ransoware tấn công, chuyên gia an ninh mạng Jake Williams đã phát hiện ra mạng lưới của thành phố đã bị nhiễm virus từ các công cụ của NSA. Gần đây hơn, các công cụ của NSA đã được thay đổi mục đích để truyền mã độc tới hệ thống mạng bằng code đào tiền mã hóa để kiếm tiền từ nguồn năng lực xử lý to lớn. Những công cụ khác đã dùng những tính năng này để lén lút đánh bẫy hàng ngàn máy vi tính nhằm lấy băng thông, từ đó tiến hành các cuộc tấn công từ chối dịch vụ (DDoS) với lưu lượng mạng khổng lồ.

Wannacry đã gây nên hoảng loạn. Các hệ thống sụp đổ, dữ liệu mất sạch và tiền phải được chi ra. Đó là một lời cảnh tỉnh mà xã hội cần để nâng cao nền tảng an ninh mạng hơn nữa.

Nhưng với hàng triệu thiết bị chưa được vá lỗi vẫn còn trong vòng nguy hiểm, thì khả năng bị lạm dụng nhiều hơn nữa vẫn còn đó. Điều mà chúng ta có thể không quên trong hai năm tới, rõ ràng là có nhiều thứ có thể được thực hiện hơn nhằm rút ra bài học từ những sai lầm trong quá khứ.

Nguồn bài viết : https://techcrunch.com